Проделки СБУ

С оккупированных территорий Украины сообщают.

В Украине вроде бы свобода? Свобода говорите? Объясните мне за что Вы стояли на Майдане? За свободу? За равенство? За братство? Какая к черту свобода, если Вы запрещаете СМИ, отключаете телеканалы.

А теперь еще и взялись за социальные сети - Фейсбук, ВКонтакте, Одноклассники.

Или для Вас свобода - это говорить и писать только то, что Вы хотите услышать? А все остальные это враги?

Как говорится, за что боролись на то и напоролись.

Да по сравнению с вашей свободой слова, Россия светоч демократии.

Вот мне прислали письмо украинские блогеры. Имен раскрывать не буду, прочитаете, поймете почему.

В марте 2014 г. СБУ развернуло масштабную деятельность по выявлению и контролю нелояльных киевскому режиму украинских пользователей Интернет, в том числе, их связей за пределами Украины.

Алгоритм следующий. Выявление украинских пользователей, получающих актуальную информацию из российских Интернет-СМИ "Lifenews", "RTR-Planeta", "Lenta", "1tv", "Russia-today". Реализуется путем принудительного перенаправления Интернет-запросов к данным ресурсам на специально созданные фишинговые (фальшивые) сайты с использованием технических возможностей операторов связи Украины (скорее всего, с использованием техники DPI).

Фишинговые сайты в автоматическом режиме фиксируют сетевые реквизиты абонентов и, в дальнейшем, перехватывают персональные логины и пароли к их личным страницам в социальных сетях "Вконтакте", "Facebook", "Одноклассники" и электронным почтовым ящикам. Сервер, на котором развернуты фишинговые сайты российских Интернет-СМИ, сервисов электронной почты и социальных сетей: vserver17.ahc.nl; IP-адрес: 159.253.0.45; оператор связи: Aevitae BV. Находится в Нидерландах.

Вот теперь думайте сами. Свобода это или нет.

http://www.segodnia.ru/content/144566 - источник

PS. В связи с этим возник вопрос, это касается только территории Украины или это затрагивает Крым и РФ и защищают ли обычные антивирусы вроде Аваста (антифишинговая защита включена) от подобных манипуляций? Требуется ли установка дополнительного защитного программного обеспечения?

Касательно же самого факта, то если это правда, то ни разу не удивлен, я бы скорее бы удивился, если бы СБУ этим не занималось. Собственно по роду деятельности, СБУ сейчас работает на подавление подполья и инакомыслия на территории Украины, выполняя по сути роль политической полиции в духе гестапо.

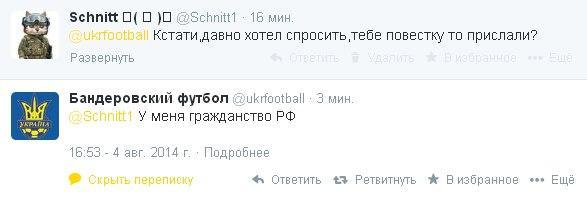

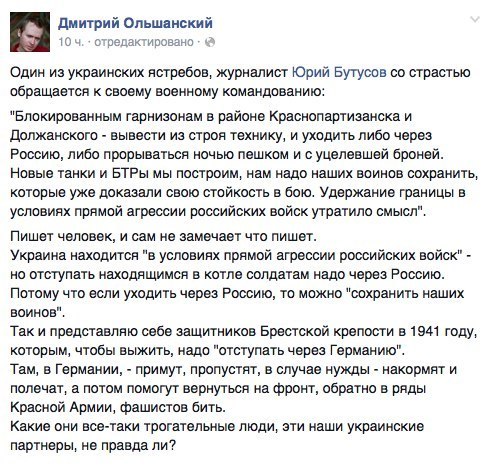

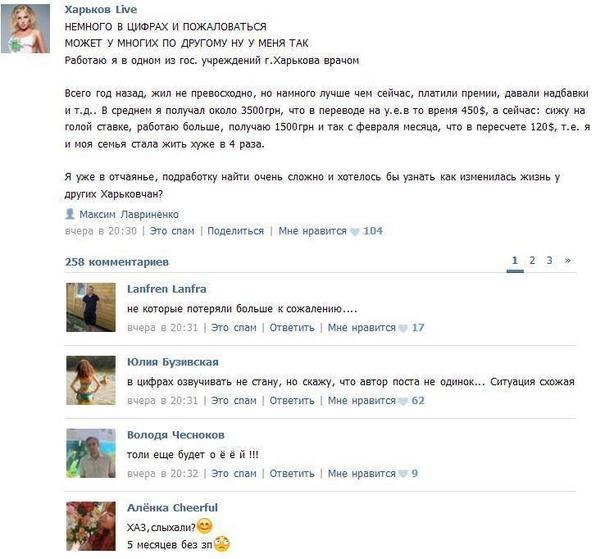

Правда судя по тому, что информация о реальном положении дел на Донбассе и кровавой мясорубке через которую пропустили украинскую армию просачивается на Украину, делают они свою работу так себе. Отсюда и результат вроде приведенных ниже. Даже в условиях тотальной фашистской мозгомойки и попыток перекрыть все альтернативные источники информации, когнитивный диссонанс в украинском обществе нарастает.

Плохо обстоит дело с казенным навязыванием патриотизма через цензуру и подавление инакомыслия.

Оставить комментарий

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Комментарии6